-

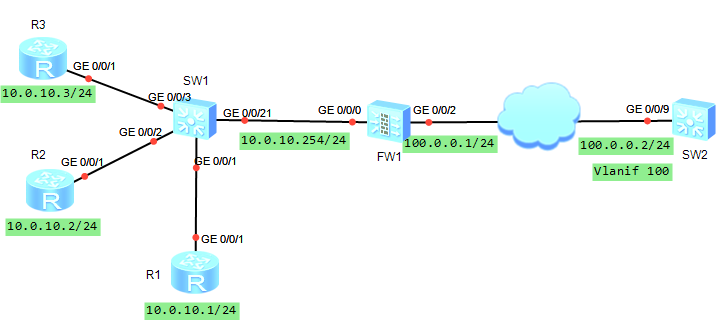

Genel cihaz yapılandırması

Cihaz isimleri ve ip address leri yapılandıralım.

[Huawei]sysname CLIGURU-R1[CLIGURU-R1]interface GigabitEthernet 0/0/1[CLIGURU-R1-GigabitEthernet0/0/1]ip address 10.0.10.1 24 |

[Huawei]sysname CLIGURU-R2[CLIGURU-R2]interface GigabitEthernet 0/0/1[CLIGURU-R2-GigabitEthernet0/0/1]ip address 10.0.10.2 24[Huawei]sysname CLIGURU-R3[CLIGURU-R3]interface GigabitEthernet 0/0/1[CLIGURU-R3-GigabitEthernet0/0/1]ip address 10.0.10.3 24 |

[SRG]sysname FW[FW]interface GigabitEthernet 0/0/0[FW-GigabitEthernet0/0/0]ip address 10.0.10.254 24[FW-GigabitEthernet0/0/0]interface gigabitethernet 0/0/2[FW-GigabitEthernet0/0/2]ip address 100.0.0.1 24 |

[Huawei]sysname SW2[SW2]vlan 100[SW2-vlan100]quit[SW2]interface GigabitEthernet 0/0/9[SW2-GigabitEthernet0/0/9]port link-type access[SW2-GigabitEthernet0/0/9]port default vlan 100[SW2-GigabitEthernet0/0/9]quit[SW2]interface Vlanif 100[SW2-Vlanif100]ip address 100.0.0.2 24 |

[SW1]vlan 100[SW1-vlan100]quit[SW1]interface GigabitEthernet 0/0/9[SW1-GigabitEthernet0/0/9]port link-type access[SW1-GigabitEthernet0/0/9]port default vlan 100[SW1-GigabitEthernet0/0/9]interface gigabitethernet 0/0/23[SW1-GigabitEthernet0/0/23]port link-type access[SW1-GigabitEthernet0/0/23]port default vlan 100 |

S1 cihazını yan etkilerden korumak için G0/0/10, G0/0/13 ve G0/0/14 interfacelerini kapatalım.

[SW1]interface GigabitEthernet 0/0/10[SW1-GigabitEthernet0/0/10]shutdown[SW1-GigabitEthernet0/0/10]interface GigabitEthernet 0/0/13[SW1-GigabitEthernet0/0/13]shutdown[SW1-GigabitEthernet0/0/13]interface GigabitEthernet 0/0/14[SW1-GigabitEthernet0/0/14]shutdown |

Konfigürasyonu kontrol edelim.

<CLIGURU-R1>ping -c 1 10.0.10.2PING 10.0.10.2: 56 data bytes, press CTRL_C to breakReply from 10.0.10.2: bytes=56 Sequence=1 ttl=255 time=30 ms— 10.0.10.2 ping statistics —1 packet(s) transmitted1 packet(s) received0.00% packet lossround-trip min/avg/max = 30/30/30 ms |

<CLIGURU-R1>ping -c 1 10.0.10.3PING 10.0.10.3: 56 data bytes, press CTRL_C to breakReply from 10.0.10.3: bytes=56 Sequence=1 ttl=255 time=110 ms— 10.0.10.3 ping statistics —1 packet(s) transmitted1 packet(s) received0.00% packet lossround-trip min/avg/max = 110/110/110 ms |

<CLIGURU-R1>ping -c 1 10.0.10.254PING 10.0.10.254: 56 data bytes, press CTRL_C to breakReply from 10.0.10.254: bytes=56 Sequence=1 ttl=255 time=440 ms— 10.0.10.254 ping statistics —1 packet(s) transmitted1 packet(s) received0.00% packet lossround-trip min/avg/max = 440/440/440 ms |

[FW]ping -c 1 100.0.0.210:47:09 2011/12/27PING 100.0.0.2: 56 data bytes, press CTRL_C to breakReply from 100.0.0.2: bytes=56 Sequence=1 ttl=254 time=1 ms— 100.0.0.2 ping statistics —1 packet(s) transmitted1 packet(s) received0.00% packet lossround-trip min/avg/max = 1/1/1 ms |

-

Network iletişimi sağlamak.

Cihazlarda default route yi yapılandıralım.

[CLIGURU-R1]ip route-static 0.0.0.0 0 10.0.10.254 |

[CLIGURU-R2]ip route-static 0.0.0.0 0 10.0.10.254 |

[CLIGURU-R3]ip route-static 0.0.0.0 0 10.0.10.254 |

[SW2]ip route-static 0.0.0.0 0 100.0.0.1 |

Network bağlantısını kontrol edelim.

[S2]ping -c 1 10.0.10.1PING 10.0.10.1: 56 data bytes, press CTRL_C to breakReply from 10.0.10.1: bytes=56 Sequence=1 ttl=254 time=1 ms— 10.0.10.1 ping statistics —1 packet(s) transmitted1 packet(s) received0.00% packet lossround-trip min/avg/max = 1/1/1 ms |

[S2]ping -c 1 10.0.10.2PING 10.0.10.2: 56 data bytes, press CTRL_C to breakReply from 10.0.10.2: bytes=56 Sequence=1 ttl=254 time=1 ms— 10.0.10.2 ping statistics —1 packet(s) transmitted1 packet(s) received0.00% packet lossround-trip min/avg/max = 1/1/1 ms |

[S2]ping -c 1 10.0.10.3PING 10.0.10.3: 56 data bytes, press CTRL_C to breakReply from 10.0.10.3: bytes=56 Sequence=1 ttl=254 time=1 ms— 10.0.10.3 ping statistics —1 packet(s) transmitted1 packet(s) received0.00% packet lossround-trip min/avg/max = 1/1/1 ms |

-

Trafik saldırılarına karşı savunma yapılandırması.

Saldırganlar bir sunucuya gereksiz verileri büyük miktarda gönderir. Sunucuya gereksiz verilerin gönderilmesi ise trafiği karıştırır ve Sunucu yetkili kullanıcıların servis isteklerine yanıt vermekte başarısız olur.

Bu tür saldırılara karşı ağlarını korumak için, SYN flood saldırıları, TCP full-connection saldırıları, HTTP flood saldırıları, UDP flood saldırıları ve ICMP flood saldırılarına karşı savunma sağlar.

FW cihazında TCP yene dayalı against reverse source E0/0/2 de enable edelim.

[FW]firewall source-ip detect interface Ethernet 2/0/0 alert-rate 10000 max-rate 30000 |

FW cihazında TCP full-connection saldırılarına karşı savunma etkinleştirelim.

[FW]firewall blacklist enable[FW]firewall session link-state check[FW]firewall defend tcp-illegal-session enableWarning: Configuring this command will affect the P2P service. To protect the server from TCP connection exhaustion, configure this command.Continue? [Y/N]:y |

FW cihazının G0 / 0/0interfacesinde HTTP flood saldırılara karşı savunmayı etkinleştirelim.

[FW]firewall defend http-flood enable[FW]firewall defend http-flood source-detect interface Ethernet 2/0/0 alert-rate 10000 max-rate 30000 |

FW cihazının G0 / 0/0interfacesinde UDP flood saldırılara karşı savunmayı etkinleştirelim.

[FW]firewall defend udp-flood enable[FW] firewall defend udp-flood interface Ethernet2/0/0 max-rate 20000 |

FW cihazının G0 / 0/0interfacesinde ICMP flood saldırılara karşı savunmayı etkinleştirelim.

[FW]firewall defend icmp-flood enable[FW]firewall defend icmp-flood interface Ethernet 2/0/0 max-rate 10000 |

-

Tarama (scanning)ve bilgi sızdırma (snooping)saldırılarına karşı savunma yapılandırması.

Saldırganlar ,sürekli bağlantı noktasında hizmet türlerini ve güvenlik açıklarını taramak için hedef noktasına farklı paketler gönderir. Bu tür saldırıları önlemek için, scanning ve snooping saldırılarına karşı savunma sağlar.

FW üzerinde scanning ve snooping saldırılarına karşı savunmayı etkinleştirelim.

[FW]firewall defend port-scan enable[FW]firewall defend port-scan max-rate 5000 |

-

Bozuk paket(malformed packet) saldırılarına karşı savunma yapılandırması.

Saldırganlarda , bir kullanıcı sisteme malformed IP paketlerini gönderir ,sistem bu paketleri işlerken bir istisna işletime uygun sistemini etkileyebilir. Bu tür saldırıları önlemek için, Smurf attacks, Land attacks, ve Fraggle attacks karşı malformed savunma sağlar.

DHCP ağ güvenliğini artırmak için access ağında snooping yapılandıralım.

FW üzerinde Smurf attack karşı savunmayı etkinleştirelim.

[FW]firewall defend smurf enable |

FW üzerinde Land attack karşı savunmayı etkinleştirelim.

[FW]firewall defend land enable |

FW üzerinde Fraggle attack karşı savunmayı etkinleştirelim.

[FW]firewall defend fraggle enable |

FW üzerinde IP fragment attack karşı savunmayı etkinleştirelim.

[FW]firewall defend ip-fragment enable |

FW cihazında TCP flag bitleri ile geçersiz paketlerden gelen saldırılara karşı savunmayı etkinleştirelim.

[FW]firewall defend tcp-flag enable |

DHCP sunucusu olarak CLIGURU-R1 cihazını ayarlayalım.

[CLIGURU-R1]dhcp enable[CLIGURU-R1]interface GigabitEthernet 0/0/1[CLIGURU-R1-GigabitEthernet0/0/1]dhcp select global[CLIGURU-R1-GigabitEthernet0/0/1]quit[CLIGURU-R1]ip pool company[CLIGURU-R1-ip-pool-company]network 10.0.10.0 mask 24[CLIGURU-R1-ip-pool-company]excluded-ip-address 10.0.10.1[CLIGURU-R1-ip-pool-company]gateway-list 10.0.10.254 |

IP adreslerini otomatik olarak almak için CLIGURU-R2 ve CLIGURU-R3 cihazlarının G0/ 0/1 interfacelerini yapılandıralım.

[CLIGURU-R2]dhcp enable[CLIGURU-R2]interface GigabitEthernet 0/0/1[CLIGURU-R2-GigabitEthernet0/0/1]undo ip address[CLIGURU-R2-GigabitEthernet0/0/1]ip address dhcp-allocInfo: The operation may take a few seconds, please wait.Succeed. |

[CLIGURU-R3]dhcp enable[CLIGURU-R3]interface GigabitEthernet 0/0/1[CLIGURU-R3-GigabitEthernet0/0/1]undo ip address[CLIGURU-R3-GigabitEthernet0/0/1]ip address dhcp-allocInfo: The operation may take a few seconds, please wait.Succeed. |

S1 cihazında DHCP snoopingi etkinleştirelim ve trust interfaceleri yapılandıralım.

[S1]dhcp enable[S1]dhcp snooping enable[S1]interface GigabitEthernet 0/0/1[S1-GigabitEthernet0/0/1]dhcp snooping trusted[S1-GigabitEthernet0/0/1]inter GigabitEthernet 0/0/2[S1-GigabitEthernet0/0/2]dhcp snooping enable[S1-GigabitEthernet0/0/2]inter GigabitEthernet 0/0/3[S1-GigabitEthernet0/0/3]dhcp snooping enable |

Cihazların interface bilgilerini görüntüleyelim ve statik kullanıcı bağlama girişini yapılandıralım.

[CLIGURU-R1]display interface GigabitEthernet 0/0/1GigabitEthernet0/0/1 current state : UPLine protocol current state : UPLast line protocol up time : 2011-12-27 10:21:41Description:HUAWEI, AR Series, GigabitEthernet0/0/1 InterfaceRoute Port,The Maximum Transmit Unit is 1500Internet Address is 10.0.10.1/24IP Sending Frames’ Format is PKTFMT_ETHNT_2, Hardware address is 5489-9876-81f0Last physical up time : 2011-12-27 10:14:07Last physical down time : 2011-12-27 10:13:48Current system time: 2011-12-27 16:24:49Port Mode: COMMON COPPERSpeed : 1000, Loopback: NONEDuplex: FULL, Negotiation: ENABLEMdi : AUTOLast 300 seconds input rate 704 bits/sec, 0 packets/secLast 300 seconds output rate 0 bits/sec, 0 packets/secInput peak rate 7392 bits/sec,Record time: 2011-12-27 10:17:53Output peak rate 2816 bits/sec,Record time: 2011-12-27 10:17:13Input: 12040 packets, 1641163 bytesUnicast: 0, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0……output omit…… |

[FW]display interface Ethernet 0/0/0Ethernet0/0/0 current state : UPLine protocol current state : UPDescription : Huawei, Eudemon 200E serials, Ethernet0/0/0 Interface, Route PortThe Maximum Transmit Unit is 1500 bytes, Hold timer is 10(sec)Internet Address is 10.0.10.254/24IP Sending Frames’ Format is PKTFMT_ETHNT_2, Hardware address is 0022-a109-68b2Media type is twisted pair, loopback not set, promiscuous mode not set100Mb/s-speed mode, Full-duplex mode, link type is auto negotiationOutput flow-control is unsupported, input flow-control is unsupportedQoS max-bandwidth : 100000 KbpsOutput queue : (Urgent queue : Size/Length/Discards) 0/50/0Output queue : (Frag queue : Size/Length/Discards) 0/1000/0Output queue : (Protocol queue : Size/Length/Discards) 0/1000/0Output queue : (FIFO queue : Size/Length/Discards) 0/256/0Last 300 seconds input rate 59.50 bytes/sec, 0.50 packets/secLast 300 seconds output rate 0.00 bytes/sec, 0.00 packets/secInput: 11778 packets, 1527521 bytes478 broadcasts(4.06%), 11230 multicasts(95.35%)0 runts, 0 giants,0 errors, 0 CRC,0 collisions, 0 late collisions, 0 overruns,0 jabbers, 0 input no buffers, 0 Resource errors,0 other errors……output omit…… |

[S1]user-bind static ip-address 10.0.10.1 mac-address 5489-9876-81f0[S1]user-bind static ip-address 10.0.10.254 mac-address 0022-a109-68b2 |

IP adresi, anti-spoofing etkinleştirelim.

[S1]interface GigabitEthernet 0/0/2[S1-GigabitEthernet0/0/2]ip source check user-bind enableInfo: Add permit rule for dynamic snooping bind-table, please wait a minute![S1-GigabitEthernet0/0/2]interface GigabitEthernet 0/0/3[S1-GigabitEthernet0/0/3]ip source check user-bind enableInfo: Add permit rule for dynamic snooping bind-table, please wait a minute! |

Bir ip paketi yapılandıralım konfigürasyonu kontrol edelim.

[S1]interface GigabitEthernet 0/0/2[S1-GigabitEthernet0/0/2]ip source check user-bind check-item ip-address mac-addressInfo: Change permit rule for dynamic snooping bind-table, please wait a minute![S1-GigabitEthernet0/0/2]interface GigabitEthernet 0/0/3[S1-GigabitEthernet0/0/3]ip source check user-bind check-item ip-address mac-addressInfo: Change permit rule for dynamic snooping bind-table, please wait a minute! |

ARP paketlerinin source MAC adreslerini kontrol edin.

[S1]arp anti-attack packet-check sender-mac |

ARP man-in-the-middle saldırılarına karşı savunma yapılandıralım.

[S1]interface GigabitEthernet 0/0/2[S1-GigabitEthernet0/0/2]arp anti-attack check user-bind enable[S1-GigabitEthernet0/0/2]arp anti-attack check user-bind check-item ip-address mac-addressInfo: Change permit rule for dynamic dhcp snooping bind-table, please wait a minute![S1-GigabitEthernet0/0/2]interface GigabitEthernet 0/0/3[S1-GigabitEthernet0/0/3]arp anti-attack check user-bind check-item ip-address mac-addressInfo: Change permit rule for dynamic dhcp snooping bind-table, please wait a minute! |

-

Özel paket saldırılara karşı savunma yapılandırması

Saldırganlar ağı tespit için nadiren kullanılan geçerli paketlerini gönderir. Bu tür saldırıları önlemek için ICMP packet saldırıları, ICMP redirection packet saldırıları ve ICMP destination-unreachable packet saldırılara karşı savunmaları etkinleştitelim.

FW üzerinde büyük ICMP paket saldırılarına karşı savunma etkinleştirelim.

[FW]firewall defend large-icmp enable[FW]firewall defend large-icmp max-length 3000 |

FW üzerinde ICMP redirection packet saldırılarına karşı savunma etkinleştirelim.

[FW]firewall defend icmp-redirect enable |

FW üzerinde ICMP destination-unreachable packet saldırılarına karşı savunma etkinleştirelim.

[FW]firewall defend icmp-unreachable enable |

FW routere kayıt seçeneği ile IP paketlerinin saldırılara karşı savunma etkinleştirin.

[FW]firewall defend route-record enable |

FW source ip kayıt seçeneği ile IP paketlerinin saldırılara karşı savunma etkinleştirin.

[FW]firewall defend source-route enable |

FW üzerinde Traceroute saldırına karşı savunmayı etkinleştirelim.

[FW]firewall defend tracert enable |

FW timestamp seçeneği ile IP paketlerinin saldırılara karşı savunma etkinleştirelim.

[FW]firewall defend time-stamp enable |

Final Configurations

[FW]display current-configuration#sysname FW#undo firewall ipv6 session link-state check#vlan batch 1#firewall session link-state check#firewall defend tcp-illegal-session enablefirewall defend http-flood enablefirewall defend port-scan enablefirewall defend time-stamp enablefirewall defend route-record enablefirewall defend source-route enablefirewall defend ip-fragment enablefirewall defend tcp-flag enablefirewall defend fraggle enablefirewall defend tracert enablefirewall defend icmp-unreachable enablefirewall defend icmp-redirect enablefirewall defend large-icmp enablefirewall defend icmp-flood enablefirewall defend udp-flood enablefirewall defend smurf enablefirewall defend land enablefirewall defend port-scan max-rate 5000firewall defend large-icmp max-length 3000firewall defend http-flood source-detect interface Ethernet2/0/0 alert-rate 10000 max-rate 30000firewall source-ip detect interface Ethernet2/0/0 alert-rate 10000 max-rate 30000firewall defend icmp-flood interface Ethernet2/0/0 max-rate 10000firewall defend udp-flood interface Ethernet2/0/0 max-rate 20000#runmode firewall#update schedule ips daily 5:37update schedule av daily 5:37security server domain sec.huawei.com#web-manager enable#l2fwdfast enable#interface Vlanif1ip address 192.168.0.1 255.255.255.0dhcp select interface#interface Ethernet0/0/0ip address 10.0.10.254 255.255.255.0#interface Ethernet2/0/0ip address 100.0.0.1 255.255.255.0#firewall zone localset priority 100#firewall zone trustset priority 85#firewall zone untrustset priority 5#firewall zone dmzset priority 50#aaalocal-user admin password cipher ]MQ;4\]B+4Z,YWX*NZ55OA!!local-user admin service-type web terminallocal-user admin level 3authentication-scheme default#authorization-scheme default#accounting-scheme default#domain defaultdomain dot1x##nqa-jitter tag-version 1#banner enable#firewall blacklist enable#user-interface con 0user-interface tty 2authentication-mode nonemodem bothuser-interface vty 0 4set authentication password simple Admin@123#slb#cwmp#right-manager server-group#return |

[S1]display current-configuration#!Software Version V100R006C00SPC800sysname S1#vlan batch 100#dhcp enabledhcp snooping enableuser-bind static ip-address 10.0.10.1 mac-address 5489-9876-81f0user-bind static ip-address 10.0.10.254 mac-address 0022-a109-68b2#interface GigabitEthernet0/0/1dhcp snooping trusted#interface GigabitEthernet0/0/2dhcp snooping enablearp anti-attack check user-bind enablearp anti-attack check user-bind check-item ip-address mac-addressip source check user-bind enableip source check user-bind check-item ip-address mac-address#interface GigabitEthernet0/0/3dhcp snooping enablearp anti-attack check user-bind enablearp anti-attack check user-bind check-item ip-address mac-addressip source check user-bind enableip source check user-bind check-item ip-address mac-address#interface GigabitEthernet0/0/9port link-type accessport default vlan 100#interface GigabitEthernet0/0/10shutdown#interface GigabitEthernet0/0/13shutdown#interface GigabitEthernet0/0/14shutdown#interface GigabitEthernet0/0/23port link-type accessport default vlan 100#interface GigabitEthernet0/0/24#return |